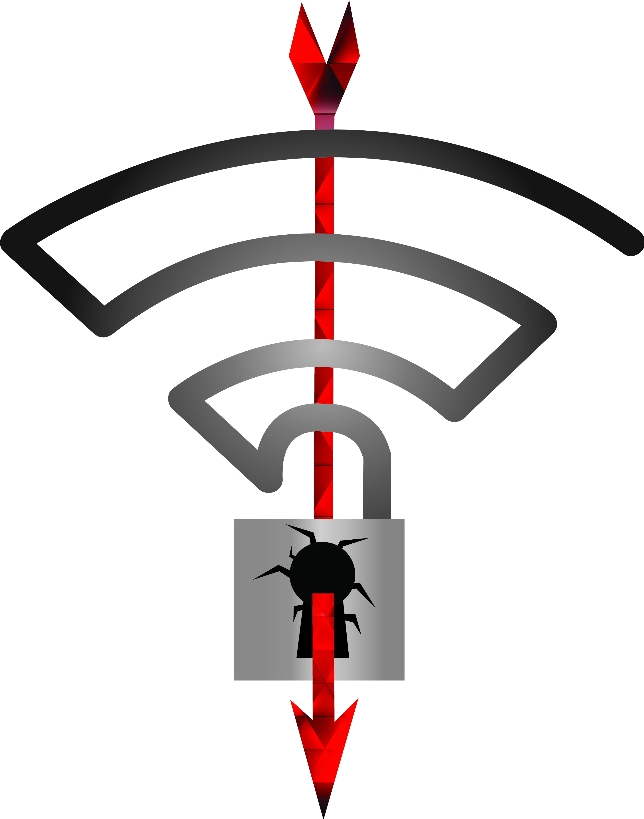

Một lỗ hổng bảo mật Wifi đặt hàng tỷ thiết bị trên thế giới vào vòng nguy hiểm

Lỗ hổng bảo mật Wifi này được các chuyên gia của trường Đại học KU Leuven (Bỉ) phát hiện ra và được trang công nghệ ArsTechnica công bố đầu tiên.

Các chuyên gia bảo mật vừa phát hiện thấy một lỗ hổng bảo mật Wifi trên giao thức bảo mật WPA/WPA2 cho phép tin tặc có thể lấy cắp dữ liệu từ các thiết bị có kết nối Wifi. Điều này đồng nghĩa với hàng tỷ thiết bị đang gặp nguy hiểm.

Lỗ hổng bảo mật này được các chuyên gia của trường Đại học KU Leuven (Bỉ) phát hiện ra và được trang công nghệ ArsTechnica công bố đầu tiên. Đây là lỗ hổng bảo mật tồn tại trong giao thức WPA/WPA2, giao thức được cọi là an toàn và sử dụng phổ biến nhất hiện nay cho mạng không dây (Wifi), mà hacker có thể lợi dụng để thực hiện kỹ thuật tấn công KRACK (Key Reinstallation Attack).

Người dùng Wi-Fi toàn cầu đang gặp nguy hiểm. Ảnh minh họa

Với cách thức tấn công này tin tặc có thể lấy cắp dữ liệu giữa các thiết bị và điểm phát sóng Wifi, từ đó giải mã những dữ liệu này để lấy cắp những thông tin cá nhân của người dùng như tài khoản ngân hàng, thẻ tín dụng, thông tin mạng xã hội tài khoản trực tuyến, nội dung chat... được truyền qua kết nối Wifi.

Thậm chí tin tặc còn có thể lợi dụng lỗ hổng bảo mật này để thay đổi các nội dung gói tin, đính kèm các loại mã độc tống tiền hay mã độc gián điệp vào các gói tin để lây nhiễm lên thiết bị của người dùng.

Cơ quan ứng cứu khẩn cấp máy tính Mỹ lập tức đưa ra cảnh báo: “US-CERT đã phát hiện ra một vài lỗ hổng trong phương thức quản lý 4 chiều của giao thức bảo mật Wifi Protected Access II (WPA2). Hậu quả của việc khai thác những lỗ hổng này bao gồm giải mã, phát lại gói tin, đánh cắp kết nối TCP, chèn nội dung HTTP. Ở cấp độ giao thức, hầu hết (nếu không muốn nói là toàn bộ) chuẩn Wifi sẽ bị ảnh hưởng".

Hacker có thể dễ dàng đột nhập đường truyền giữa PC và điểm truy cập Wifi. Ảnh minh họa

Theo Ars Technica, phần lớn các điểm truy cập Wifi hiện tại có thể không sớm vá được lỗ hổng, thậm chí một số không bao giờ được vá.

Nếu những báo cáo ban đầu cho rằng cách khai thác các lỗ hổng này khá dễ dàng, kẻ tấn công có thể xâm nhập kết nối giữa máy tính và điểm truy cập ở gần chúng một cách nhanh chóng.

Trong trường hợp xấu, người dùng có thể phải tránh sử dụng Wifi mọi nơi, mọi lúc cho đến khi bản vá được phát hành. Nếu không còn lựa chọn nào khác, các chuyên gia khuyến cáo người dùng nên sử dụng chuẩn HTTPS, STARTTLS, Secure Shell và các chuẩn tin cậy khác để mã hóa lưu lượng web và email giữa máy tính và điểm truy cập.

Một cách nữa là người dùng có thể sử dụng mạng ảo riêng để tăng cường bảo mật nhưng vẫn cần chọn nhà cung cấp VPN một cách thận trọng. Những thông tin cụ thể hơn về cách thức khai thác lỗ hổng này sẽ sớm được công bố.