Đã tìm ra giải pháp tạm thời chặn mã độc mới nguy hiểm hơn cả Wanna Cry

Tương tự như mã độc tống tiền Wanna Cry, virus Petya đang lan truyền khắp thế giới thông qua lỗ hổng Windows SMBv1.

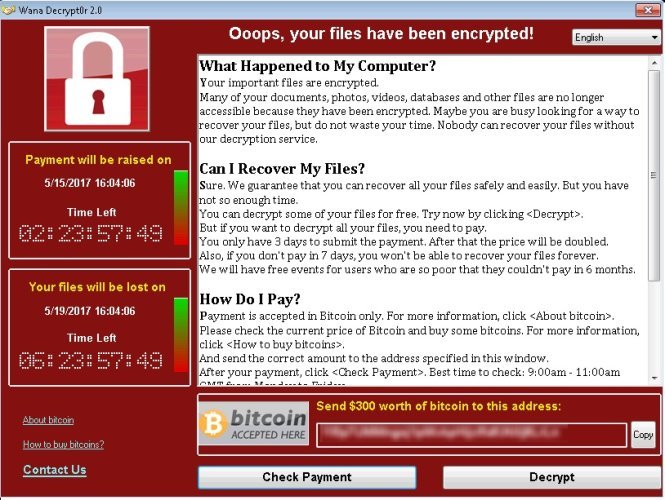

Cách đây không lâu, mã độc tống tiền Wanna Cry đã gây ra nỗi khiếp đảm trên toàn thế giới khi lây lan trên hàng trăm nghìn máy tính chỉ trong vài ngày. Khi “cơn bão” Wanna Cry vừa tạm lặng xuống thì một dạng mã độc nguy hiểm chẳng kém (nếu không muốn là hơn) có tên Petya lại tiếp tục hoành hành trên toàn cầu.

Mã độc Petya nguy hiểm không kém gì Wanna Cry. Ảnh Internet

Tương tự như cách Wanna Cry lây nhiễm, mã độc Petya cũng lợi dụng lỗ hổng Windows SMBv1 để lan truyền. Tính đến thời điểm hiện tại, các biến thể của mã độc Petya đã tấn công hàng ngàn máy tính Windows tại ít nhất 65 quốc gia.

Trước thực trạng mã độc mới được mệnh danh Wanna Cry phiên bản 2 đang lan truyền nhanh chóng, nhiều công ty về an ninh bảo mật trong nước như CMC, BKAV đã gửi khuyến cáo tới khách hàng. Theo BKAV, mã độc Petya có biến thể là Petrwrap có thể tận dụng các công cụ để lây lan sang các máy tính khác trong mạng, gây tê liệt hệ thống nhiều ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu.

Cũng theo đại diện BKAV, đến thời điểm hiện tại, phạm vi lây nhiễm của loại mã độc tống tiền mới này chủ yếu vẫn ở các nước Đông Âu và chưa có thông tin về việc máy tính tại Việt Nam bị lây nhiễm. Trong khi đó, công ty CMC khuyên người dùng nên sử dụng Yahoo mail hay Gmail vì hệ thống lọc mã độc của các hãng đủ khả năng cách ly các email có mã độc.

Tuy nhiên, các hòm thư điện tử do doanh nghiệp, tổ chức tự vận hành, đặc biệt là các máy chủ chạy mail servers trên Windows, các tổ chức, doanh nghiệp sở hữu địa chỉ email dạng ten@abc.gov.vn hoặc ten@abc.com.vn dễ bị lây nhiễm mã độc Wanna Cry hay Petya hơn hẳn.

Hiện mã độc tống tiền Petya đã hoành hành ở 65 quốc gia trên thế giới. Ảnh Internet

Để phòng ngừa nguy cơ mã độc tống tiền tấn công, người dùng nên sao lưu dữ liệu thường xuyên, cập Nhật Bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ internet trong môi trường cách ly Safe Run. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động.

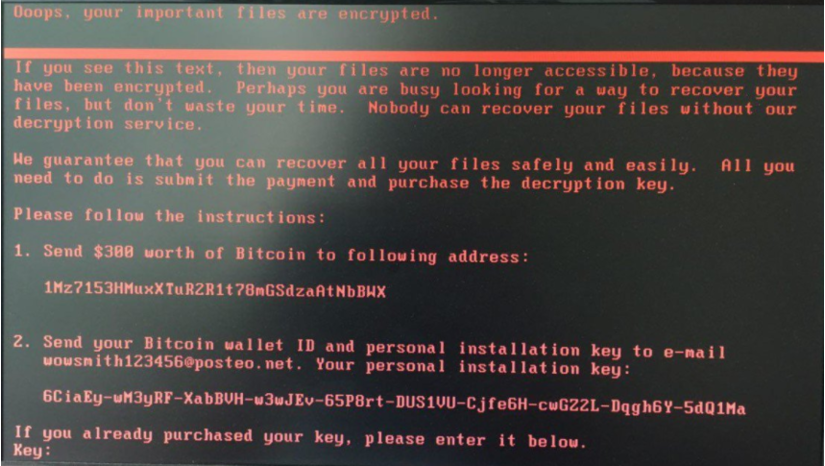

Bên cạnh đó, người dùng tuyệt đối không được mở các tập tin đính kèm nếu không chắc chắn là an toàn; không liên hệ tới địa chỉ email wowsmith123456@posteo.net để tìm cách trả tiền chuộc vì hòm thư này đã bị khóa; nhờ chuyên gia khôi phục dữ liệu nếu bị lây nhiễm mã độc Petya hoặc Wanna Cry.

Các máy tính chưa bị mã độc Petya tấn công có thể cài đặt công cụ phòng chống do chuyên gia Amit Serper của hãng bảo mật Cybereason tìm ra. Theo đó khi các biến thể mới của mã độc Petya xâm nhập được vào các phần của HĐH Windows, nó sẽ tìm kiếm file có tên là “perfc.dll.”.

Nếu mã độc không tìm thấy file này, nó sẽ bắt đầu tiến hành quá trình mã hóa của chính nó. Do đó đài Fox News chỉ ra cách thức đơn giản để người dùng tự bảo vệ mình là tạo một file read-only có tên “perfc” trong thư mục C://Windows của họ để phòng lây nhiễm các biến thể mã độc Petya.

Người dùng nên cập nhật phần mềm diệt virus thường xuyên để ngăn ngừa mã độc Wanna Cry và Petya. Ảnh Internet

Công cụ này sẽ sử dụng một thư mục trống để ngăn chặn mã độc phát tác trong hệ thống sau khi thâm nhập được, tuy nhiên theo báo Telegraph nó không ngăn cản được việc mã độc này lây lan sang các máy tính khác.

Chuyên gia Lawrence Abrams (người sáng lập và sở hữu trang BleepingComputer.com) đã phát triển một batch file (tệp xử lý lệnh theo lô giúp thực hiện đồng thời một chuỗi lệnh trong Windows) để thực hiện thao tác khắc phục sự cố của chuyên gia Serper. Batch file này sẽ giúp những người nắm quyền quản trị cài đặt công cụ phòng ngừa các biến thể mã độc Petya trên nhiều máy tính Windows.